Insights

Zero-Trust-Security für die Industrie: Ein Blick auf sichere Architekturen

Viele Industrieanlagen werden durch externe Maschinenhersteller gemanagt oder haben Verbindungen zu fremdverwalteten Diensten, zum Beispiel für Cloud Computing. Für die Industrie bedeutet dies einen zunehmenden Kontrollverlust. Zero-Trust-Architekturen aus der IT-Welt helfen Betreibern, die Netzwerkhoheit über ihre OT zu behalten und damit das Vertrauen in ihre Infrastruktur und Betriebstechnologie wiederzugewinnen.

Die Digitalisierung macht auch vor der Betriebstechnologie (Operational Technology, OT) in Industrieumgebungen nicht halt. Immer mehr und immer kritischere Abläufe werden digitalisiert, sensitive Daten und Systeme vernetzt. Damit erhöht sich die Komplexität der Infrastrukturen drastisch. Gleichzeitig steigt die Abhängigkeit von digitalen Prozessen, was in steigenden Anforderungen an die Verfügbarkeit und zuverlässige Funktion resultiert.

Der traditionelle Ansatz für das Management digitaler Infrastrukturen bestand bis dato in zentral verwalteten Netzen mit einem einheitlich hohem Sicherheitsniveau. Da eine Kompromittierung einzelner Teile die Sicherheit das ganzen Netzes gefährdete, musste diese zum Beispiel durch starke Separation von anderen Netzen unbedingt vermieden werden. In heutigen Netzen sind jedoch mehr und mehr Systeme durch externe Hersteller und Dienstleister fremd gemanagt bzw. haben notwendige Verbindungen zu fremd verwalteten Netzen etwa für Edge- oder Cloudcomputing. Dies führt zu einem zunehmenden Verlust der Kontrolle über das eigene Netz: Der traditionelle Ansatz skaliert nicht mit der Realität der Netze und den gestiegenen Anforderungen an Verfügbarkeit und Zuverlässigkeit.

Zero-Trust Networking - was bedeutet das?

Im Paradigma des Zero-Trust Networking wird das Vertrauen in die Sicherheit des Gesamtnetzes durch das Vertrauen in die Sicherheit spezifischer Kommunikationsendpunkte ersetzt, d.h. in Geräte, Dienste und Anwendungen. Eine Kompromittierung einzelner Endpunkte ist damit auf die erlaubten Kommunikationsbeziehungen beschränkt und gefährdet nicht mehr das Gesamtnetz. Dieses Vorgehen gibt dem Betreiber die Kontrolle über seine Anlagen zurück und senkt proaktiv die Angriffsfläche. Es erlaubt reaktiv auch eine schnellere Detektion und Begrenzung von Schäden sowie eine rasche und gezielte Recovery. Das Resultat sind robustere und resiliente Netze, passend zur höheren Kritikalität und den damit einhergehenden Anforderungen an Zuverlässigkeit und Kontrolle.

Zero-Trust-Architekturen im Überblick - Welche Varianten gibt es?

Es gibt mehrere Ansätze, Zero-Trust Networking zu implementieren. Diese werden im Folgenden kurz beschrieben. Sie unterscheiden sich primär durch den Ort der Durchsetzung in der Netzwerkinfrastruktur und die damit einhergehenden Möglichkeiten bzw. Limitierungen. Allen Ansätzen ist gemein, dass die Entscheidungen basierend auf den Identitäten von Geräten, Anwendungen, Nutzern bzw. Diensten erfolgen, welche nicht notwendigerweise an eine spezifische physische Ausprägung gekoppelt sind. Dadurch vereinfacht sich das Management gerade in dynamischen Umgebungen wie z.B. bei der Anbindung an Cloud-Dienste oder auch bei der Fernwartung von Systemen durch (mobile) externe Dienstleister. Typische Identitäten sind in diesem Umfeld zum Beispiel kryptografische Zertifikate oder Nutzer-Accounts. In eher statischen, kontrollierten Netzen können aber auch klar zugeordnete physische Merkmale wie die MAC- oder IP-Adresse als Identitäten in den Entscheidungen genutzt werden.

Mikrosegmentierung: Zero-Trust Networking nach Forrester

Beim Zero-Trust Networking nach Forrester wird ein bestehendes Netz in sich selbst durch den Einsatz von Firewalls an strategischen Stellen in Mikrosegmente unterteilt, zwischen denen die Kommunikation reguliert wird. Im Extremfall befindet sich jedes Gerät im Netz in einem eigenen Mikrosegment. Dieser Ansatz eignet sich gut für eine nachträgliche Härtung bestehender Netze und arbeitet gut mit Legacy-Anwendungen zusammen. Es wird jedoch ein eventuell dynamisches Mapping zwischen Identitäten und IP-Adressen benötigt, da nur diese zuverlässig als Entscheidungskriterium im Datenverkehr sichtbar sind.

Dieser netzbasierten Mikrosegmentierung ähnlich ist eine hostbasierte Mikrosegmentierung, bei der zentral verwaltete Agenten auf jedem Endgerät dessen Kommunikation mit anderen Geräten beschränken. Allerdings müssen diese Agenten typischerweise zur Erledigung ihrer Aufgaben invasiv in das System eingreifen und mit hohen Privilegien laufen. Dies hat eventuell Einfluss auf die Zuverlässigkeit der Systeme und schafft im schlimmsten Fall eine zusätzliche Angriffsfläche.

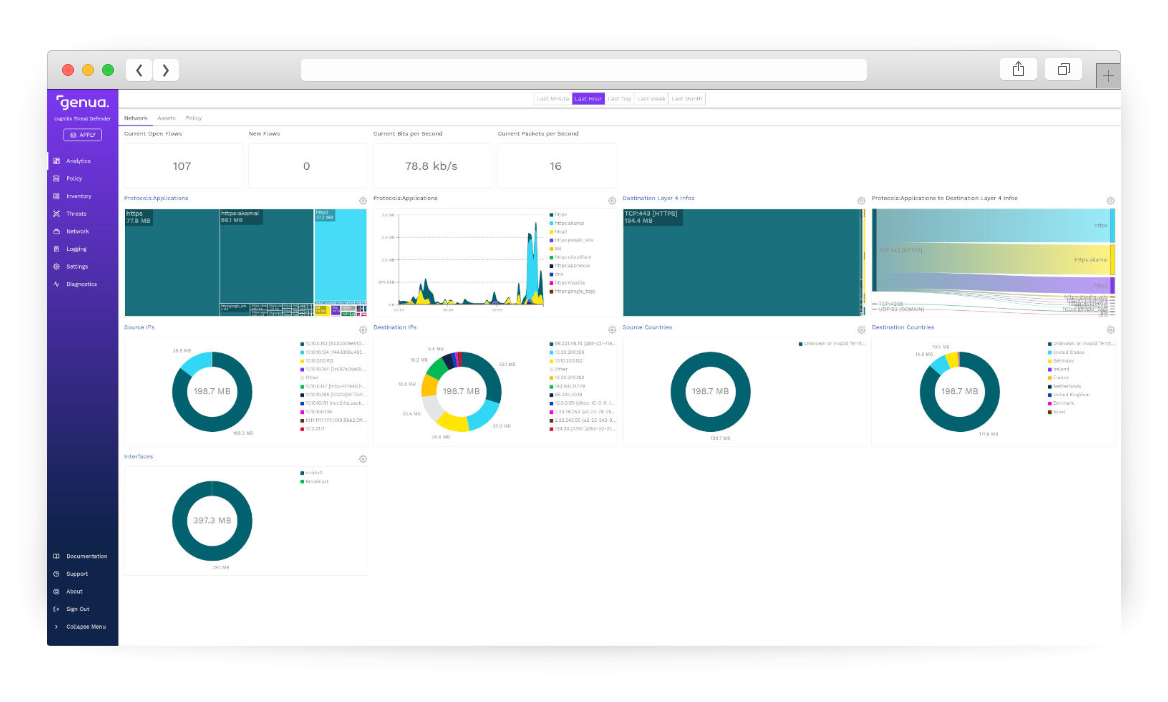

Beispiel-Implementierung für netzbasierte Mikrosegmentierung

Eine zuverlässige Umsetzung der netzbasierten Mikrosegmentierung kann mit dem cognitix Thread Defender der genua GmbH erreicht werden. Dieser integriert sich transparent wie ein Switch in das Netzwerk, erlaubt dabei aber eine granulare, dynamische und kontextübergreifende Regulierung der Datenströme. Im Gegensatz zu Switches mit Network Access Control (NAC) oder vielen Firewalls findet dabei die Kontrolle und Restriktion nicht nur auf Netzebene, sondern auch auf Applikationsebene statt. Diese Fähigkeiten werden um ein integriertes Intrusion Detection System (IDS) und die Nutzung von Indicators of Compromise (IOC), also Artefakte, die auf eine Kompromittierung hinweisen, ergänzt. Deren Ergebnisse können wiederum in die Zugriffsregeln mit einfließen. Dies ermöglicht es zum Beispiel, potentiell infizierte Systeme in Echtzeit zu isolieren oder in ihrer Kommunikation zu beschränken, um Angriffe frühzeitig zu erkennen und rechtzeitig angemessen reagieren zu können.

Software Defined Perimeter

Das Zero-Trust Networking Konzept der Cloud Security Alliance (CSA) wiederum ist ein Software Defined Perimeter (SDP), welcher externen Clients nach einer Authentisierung Zugriff in eine interne Infrastruktur erlaubt. Im Gegensatz zu einem klassischen Virtual Private Network (VPN) findet hier jedoch keine komplette Netzkopplung statt, sondern der Zugriff ist auf einzelne Dienste beschränkt. Der ursprüngliche Vorschlag der CSA definiert ein spezielles Tunnel-Protokoll zur Verschlüsselung und Übertragung der Identitäten, welches die Clients implementieren müssen. Dies erschwert die Anbindung von Legacy-Anwendungen. Alternative Umsetzungen über VPN-Technologien vereinfachen dies, da hier der Tunnel transparent auf Netzebene und nicht der Applikationsebene realisiert wird.

Software Defined Perimeter am Beispiel Fernwartung

Eine an das Konzept des Software Defined Perimeter angelehnte Lösung ist die Fernwartungslösung genubox von genua. Dabei verbindet sich eine Servicebox aus dem internen Netzwerk zu einem vom externen Fernwarter erreichbarem Rendevouz-Server – dem Software Defined Perimeter. Der Fernwarter wiederum baut über die Fernwartungs-App eine verschlüsselte Kommunikation zu diesem Perimeter auf. Nach erfolgreicher Authentisierung wird ein Zugriff auf spezifische Dienste ermöglicht, wie z.B. auf den Desktop der zu wartenden Maschine, das Terminal (via SSH) oder auf ausgewählte Ports. Eine Netzkopplung findet dabei nicht statt. Entsprechend den erhöhten Anforderungen an Sicherheit und Compliance im Industrieumfeld findet zusätzlich eine Videoaufzeichnung des Desktops bzw. der SSH-Verbindung statt sowie eine Überprüfung übertragener Dateien auf Malware. Diese Aufzeichnungen sind auch nachträglich abrufbar.

Zero-Trust-Network für webbasierte Anwendungen: Googles BeyondCorp

Mit BeyondCorp hat Google eine Umsetzung des Zero-Trust Networking vorgestellt, bei der die Kontrolle direkt am Dienst über einen vorgeschalteten Identity Aware Proxy (IAP) stattfindet. Die Verbindung zwischen Client und IAP ist per HTTPS verschlüsselt. Dieser Ansatz eignet sich sehr gut für webbasierte Anwendungen und bietet hier eine hohe und einfache Skalierbarkeit. Anwendungen, die nicht von sich aus webbasiert sind, können jedoch nur umständlich über webbasierte Tunnel oder gar nicht eingebunden werden. Im Industrieumfeld ist dieser Ansatz damit nur eingeschränkt nützlich.

Zusammenfassend lässt sich festhalten, dass Zero-Trust Networking auch im industriellen Umfeld ein geeignetes Sicherheitsparadigma darstellt, um in hochvernetzten, teils sicherheitskritischen Infrastrukturen eine hohe Robustheit und Resilienz zu erreichen. Der Administrator erhält die Kontrolle über seine Infrastruktur zurück, auch wenn diese teilweise fremd gemanagt und mit externen Netzen verbunden ist. Zero-Trust Networking erhöht somit das Vertrauen in die Verfügbarkeit und Sicherheit von IT/OT-Netzen, die die Grundlage industrieller Wertschöpfungsprozesse darstellen. Die Antwort auf die Frage, welcher Zero-Trust-Ansatz im Unternehmen implementiert werden sollte, hängt letztendlich von den konkreten Rahmenbedingungen sowie Ressourcen ab und sollte mit einem IT-Security-Experten erörtert werden.