Performante Angriffserkennung für zuverlässigen Schutz von IT- und OT-Netzen

cognitix Threat Defender sorgt für die Sichtbarkeit des gesamten Netzwerkverkehrs und unterstützt die Netzwerksicherheit, indem er Anomalien entdeckt, Angriffe identifiziert und umfassenden Schutz vor Bedrohungen bietet.

Als Intrusion Detection System (IDS) erkennt cognitix Threat Defender Angriffsversuche und ermöglicht gezielte Gegenmaßnahmen. Mit Deep Packet Inspection identifiziert und prüft er Datenpakete und verhindert durch Mikrosegmentierung die Ausbreitung externer und interner Angriffe.

Im Bereich Response und Recovery reagiert cognitix Threat Defender als Intrusion Prevention System (IPS) auf Anomalien und liefert zusätzlich wertvolle Netzwerkinformationen für forensische Analysen.

Top Highlights

Signaturbasierte Anomalie-Erkennung (IDS) in Echtzeit für IT- und OT-Netze

Blitzschnelle automatische Incident-Response durch verhaltensoptimierte, dynamische Event Engine (IPS)

Maximaler Asset-Schutz durch rückwirkungsfreie, non-invasive Detektion mittels passiver Traffic-Spiegelung

On-Premises-Betrieb und jederzeit zugängliche konfigurierbare Patterns, Policies und Module für souveräne Datenhaltung

Ihre Vorteile auf einen Blick

- Intrusion-Detection und Filterung auf Netzwerkebene (Layer 2) und Anwendungsebene (Layer 7)

- Marktführende Echtzeit-Traffic-Datenbank mit über 3.700 Anwendungen/Apps und Protokollen

- Effiziente Angriffserkennung auf Basis von Signaturen, Regeln und Verhaltensanalysen mittels Baselining

- Hochentwickelte Threat Detection Engine prüft Netzwerkverkehr durch Korrelation mit bis zu zehntausenden Bedrohungsindikatoren

- Schnittstelle zur flexiblen Integration zusätzlicher MISP-Datenbanken der öffentlichen Verwaltung und der Privatwirtschaft mit Signaturen und Bedrohungsindikatoren

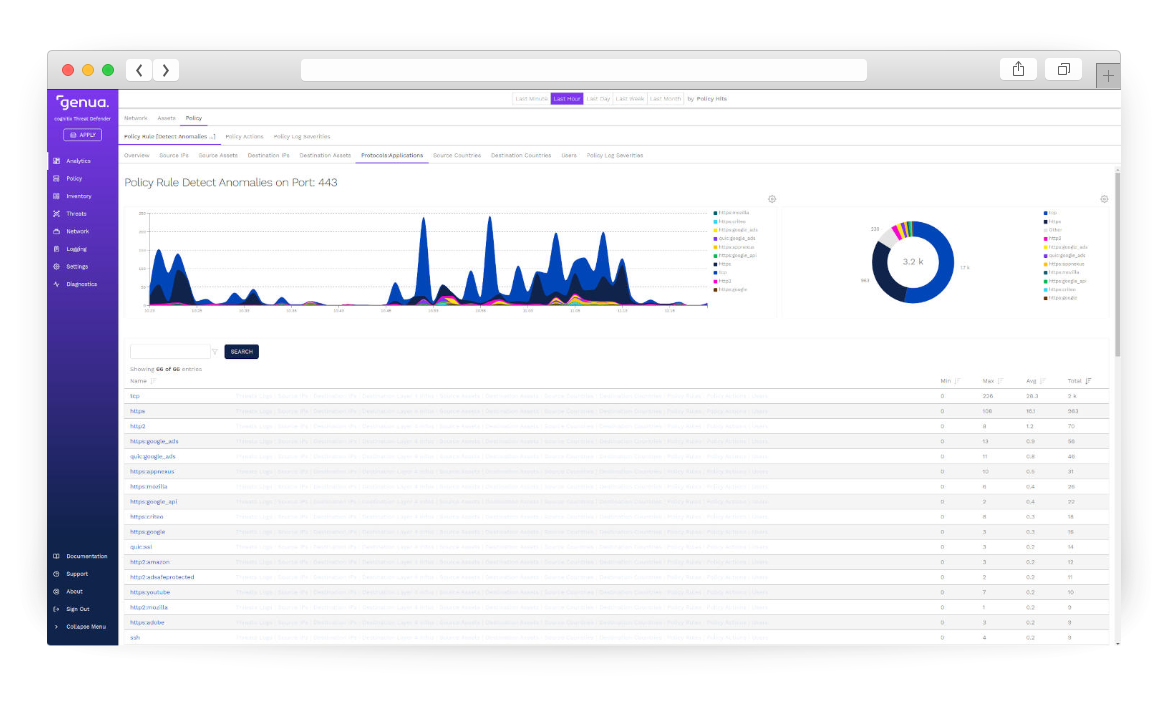

- Hoher Informationswert durch übersichtliche grafische Auswertung, Logging und Drilldown Reporting

- Lokale sowie standortübergreifende Monitoring- und Reporting-Optionen durch einfache Anbindung von Drittsoftware

- Schnittstellen zur flexiblen Integration in Security Operation Center (SOC) und Anbindung an Alarming-, SIEM- und Monitoring Tools wie z. B. Splunk oder Elastic

- Unterstützung organisatorischer Prüfungen und Audits wie z. B. ISO, ISMS und IEC

- Schutz von Privatsphäre und Grundrechten durch rechtssichere, DSGVO-konforme Anwendung

- Lösungs- und Einsatzkonzept erlauben kundeneigenen Betrieb und sichern so dem Anwender 100-prozentige Datenhoheit

- genua fördert die digitale Souveränität durch 100 % Backdoor-freie Entwicklung „Made in Germany“

Effektiver Netzwerkschutz

Maximale Verfügbarkeit und Sicherheit für Ihre Assets

Mit cognitix Threat Defender steigern Sie die Sicherheit und Verfügbarkeit von Assets in IT- und OT-Netzen innerhalb eines Intrusion-Detection-Ökosystems.

Als Intrusion Detection System (IDS) korrelliert cognitix Threat Defender den Netzwerkverkehr mit tausenden Angriffsmustern für eine zielsichere Anomalie-Erkennung. Darüber hinaus ist optional eine Nutzung als Intrusion Prevention System (IPS) möglich, um Ihre Assets im Netzwerk jederzeit ohne manuelles Eingreifen zu schützen und Schäden zu verhindern. Als Firewall auf Netzwerkebene (Layer 2) und Anwendungsebene (Layer 7) ermöglicht cognitix Threat Defender zudem die Mikrosegmentierung der Netzwerkstruktur bis auf die Anwendungsebene.

Einfache Integration als flexible Software-Lösung mit Hardware-Optionen

cognitix Threat Defender ist als Software erhältlich und lässt sich flexibel entweder auf performanter Hardware von genua oder auf kompatiblen kundeneigenen Plattformen betreiben. Die Integration in Ihr Netzwerk gestaltet sich einfach, da sie keinerlei Anpassungen existierender Routing-Infrastruktur erfordert. Wir unterstützen Sie gern mit Beratung, Kunden-Service, technischem Support und Produkt-Trainings.

Angriffserkennung & -abwehr

Korrelation von Netzwerkverkehr mit bis zu zehntausenden Bedrohungsindikatoren

IT-Teams müssen über die aktuelle Gefahrenlage ständig auf dem Laufenden bleiben, um ihre Infrastruktur optimal schützen zu können.

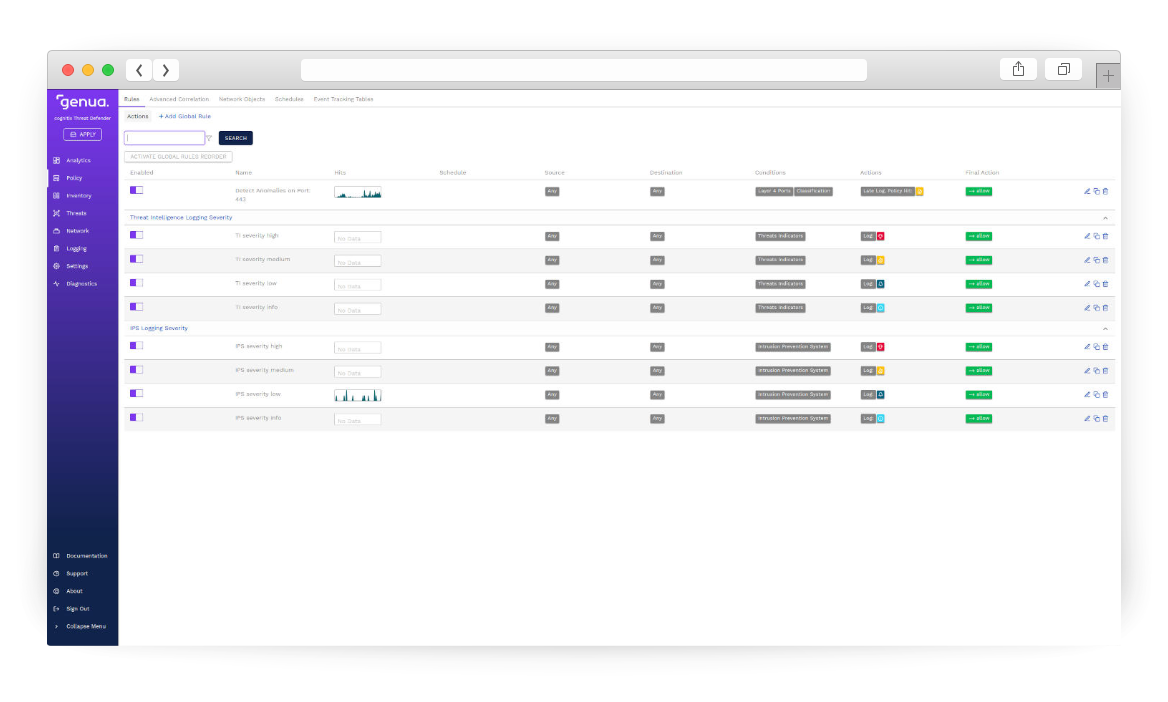

cognitix Threat Defender bietet eine umfangreiche Datenbank mit Bedrohungsindikatoren (IoC) sowie eine Suricata-kompatible IDS-Engine mit vordefiniertem und flexibel erweiterbarem Regelsatz. Datenbank und IPS-Regelsatz werden laufend aktualisiert.

Die Threat Detection Engine von cognitix Threat Defender gleicht den Datenverkehr im Netzwerk kontinuierlich gegen die Bedrohungsindikatoren und IPS-Regeln ab. Dies kann zum Zweck der Netzwerküberwachung (IDS) erfolgen, aber auch, um beispielsweise verdächtigen Traffic automatisiert zu blocken (IPS).

Anomalie-Erkennung

Angriffserkennung für Behörden, KRITIS und Unternehmen

Mit cognitix Threat Defender können Organisationen ihre IT-Sicherheitslage durch Sichtbarkeit, Situational Awareness und smarte Kontrollmöglichkeiten erheblich verbessern.

Anomalie-Erkennung: cognitix Threat Defender als Monitor

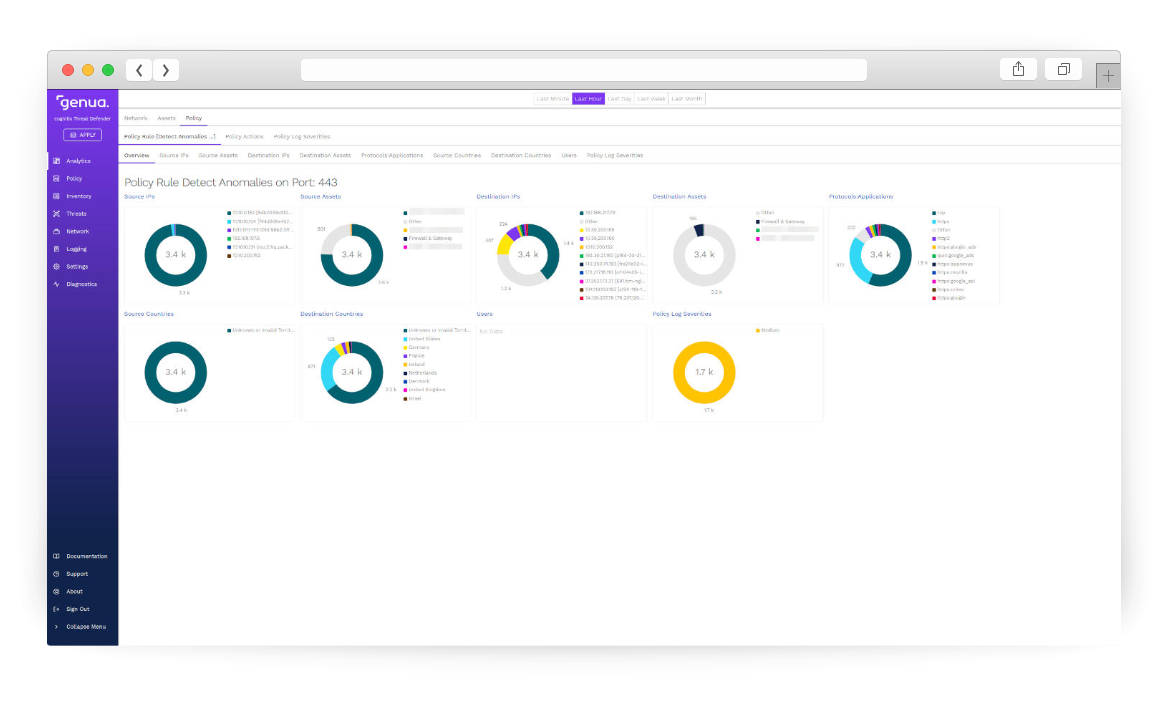

Zur Anomalie-Erkennung ermöglicht cognitix Threat Defender übergreifendes Monitoring für mehrere Netze, Netzwerksegmente oder WAN-Strecken. Auffälligkeiten werden in Echtzeit protokolliert und über detaillierte grafische Darstellungen sichtbar.

Dazu wird der Datenverkehr an einem Konzentrator gesammelt und durch cognitix Threat Defender mithilfe von Signaturen und fortschrittlichen Analyseprotokollen ausgewertet. Die Verschlüsselung der an den Switches erfassten und zum Konzentrator vor der Monitoring-Instanz transferierten Daten erfolgt hochsicher und bei Bedarf durch Lösungen mit VS-NfD-Zulassung.

Aufgrund gesonderter Reaktionsstrategien ist in diesem Szenario kein aktiver Eingriff durch cognitix Threat Defender vorgesehen. Die Lösung ermöglicht Datenforensik durch eine Kopie des Datenverkehrs.

Anomalie-Erkennung: cognitix Threat Defender als Sensor im IT-Grundschutz

In einem gemäß IT-Grundschutz strukturierten Netzwerk einer Behörde, einer KRITIS-Organisation oder eines Unternehmens kann cognitix Threat Defender stufenweise die Sicherheit erhöhen. Als Grundlage für den internen Netzwerkschutz wird cognitix Threat Defender an der Firewall am Zonenübergang zum internen Netz platziert. Dort untersucht er tiefgehend den Datenverkehr auf Anomalien.

Für zusätzliche Transparenz und Sicherheit kann cognitix Threat Defender darüber hinaus in anfälligen Bereichen platziert werden – im Anwendungsbeispiel in der DMZ A sowie in den Netzsegmenten A und C. Wurden das Internet Frontend, die Server oder die Clients erfolgreich attackiert, lässt sich dies mit Hilfe von cognitix Threat Defender in Echtzeit nachvollziehen und der betroffene Bereich umgehend isolieren, um Lateral-Movement-Angriffe schnell einzugrenzen und zu stoppen.

Je nach Reaktionsstrategie kann die Abwehrmaßnahme durch einen Alarm (IDS) oder einen aktiven Eingriff (IPS) durch die betreffende Instanz von cognitix Threat Defender eingeleitet werden.

Anomalie-Erkennung: cognitix Threat Defender als Sensor in OT-Netzen

Mit zunehmender Verbreitung des Industriellen Internet der Dinge (IIoT) wird es immer wichtiger, Anomalien in Produktionsnetzen wie z. B. Schadprogramme und nicht autorisierte Aktivitäten zu erkennen.

Dazu sieht dieses Einsatzszenario Sensorik am Mirror-Port der Switches bezüglich Metadatenverkehr für die jeweils nächsthöhere Netzwerkebene vor. Auf Unternehmensebene werden die von den cognitix-Threat-Defender-Instanzen erfassten Sensordaten beispielsweise von einem Security Information and Event Management (SIEM) verarbeitet und ausgewertet.

Aufgrund gesonderter Sicherheitsvorkehrungen, wie z. B. mit Industrial Firewalls, die bestimmte Netzsegmente planmäßig isolieren, ist in diesem Szenario kein aktiver Eingriff durch cognitix Threat Defender als Intrusion Prevention System (IPS) erwünscht.

Netzsegmentierung auf Layer 2 und 7: cognitix Threat Defender als Firewall

Als Firewall auf Netzwerkebene (Layer 2) und Anwendungsebene (Layer 7) erlaubt cognitix Threat Defender die Mikrosegmentierung der Netzwerkstruktur. Dabei ermöglicht Deep Packet Inspection (DPI) die Identifikation und Verifikation von Protokollen.

Das Einsatzszenario bietet auf Basis der Anomalie-Erkennung mithilfe von Signaturen und fortschrittlichen Analyseprotokollen die Möglichkeit, anhand eines Regelwerks (Policy) aktiv in den Datenverkehr einzugreifen und nicht erlaubte Aktivitäten automatisiert zu blocken. Damit lassen sich ohne manuelles Eingreifen die Assets im Netzwerk jederzeit schützen und Schäden verhindern.

Dynamische Policies

Dynamische Netzwerksegmentierung

Mit Event-getriggerten dynamischen Policies gruppiert cognitix Threat Defender Netzwerkteilnehmer verhaltensabhängig in dynamischen Netzwerkobjekten.

Er reagiert bei Bedarf automatisch auf verändertes oder unerwünschtes Verhalten und kann auffälligen Netzwerkteilnehmern bei einer Anomalie-Erkennung den Zugang zu bestimmten Ressourcen entziehen – ohne manuelles Eingreifen.

Testen Sie cognitix Threat Defender

Vereinbaren Sie mit uns eine Teststellung von cognitix Threat Defender, um Funktionen wie Angriffserkennung, automatisierte Reaktion auf Anomalien oder Mikrosegmentierung innerhalb Ihrer IT- und OT-Infrastruktur umfassend zu evaluieren. Wir bieten Ihnen Beratung, Produkteinweisung, Service und Support zur Umsetzung Ihrer individuellen Anforderungen. Kontaktieren Sie uns!

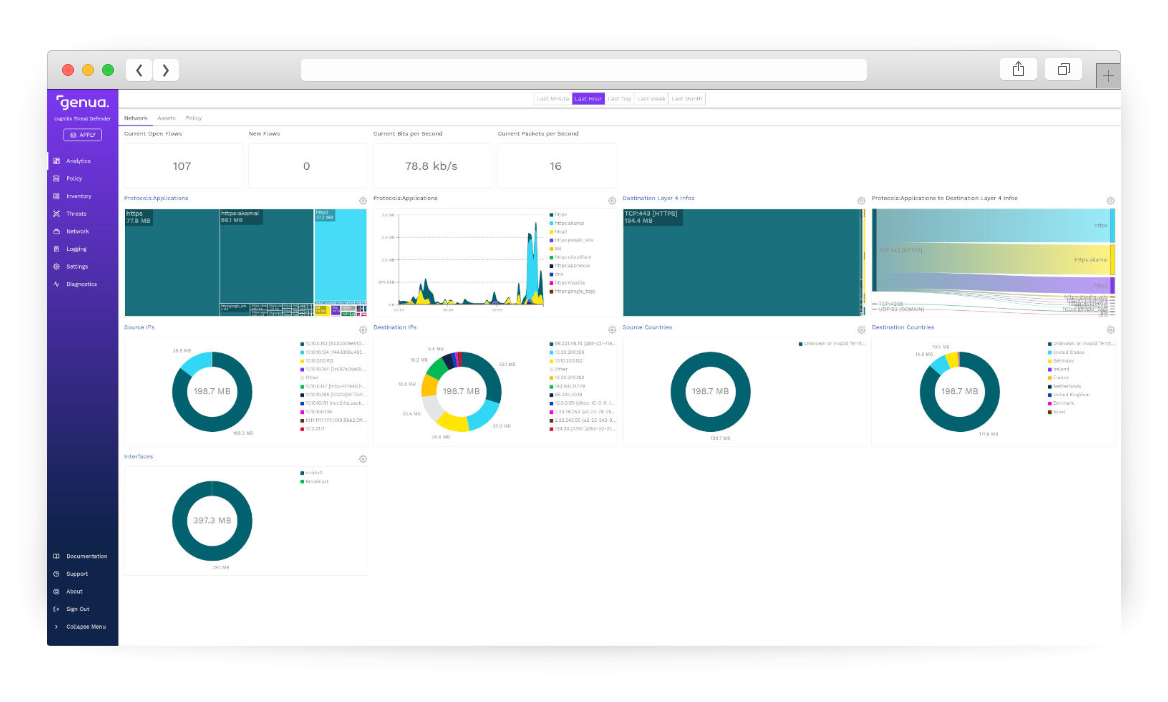

Umfassendes Monitoring

Umfassendes Monitoring mit Drilldown Reporting

Umfangreiche Monitoring- und Reporting-Möglichkeiten sorgen lokal und standortübergreifend für Transparenz. Netzwerkinformationen können im modernen System-GUI von cognitix Threat Defender aggregiert analysiert werden. Zudem ist die Auswertung über angebundene Alarming-, SIEM- und Monitoring-Anwendungen möglich.